Caché セキュリティについて

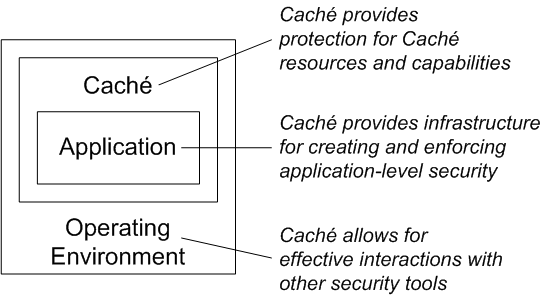

Caché は、以下の特長を持つシンプルで統合されたセキュリティ・アーキテクチャを提供します。

-

アプリケーションに対して、強固で一貫性のある高性能なセキュリティ・インフラストラクチャを提供します。

-

認証基準を満たしています。

-

開発者がアプリケーションにセキュリティ機能を容易に組み込むことができます。

-

パフォーマンスと動作に対する負荷が最小限となります。

-

Caché が、セキュリティで保護された環境の構成要素として効果的に機能し、他のアプリケーションと高度に連係して動作します。

-

ポリシーの管理と適用のためのインフラストラクチャを提供します。

Caché セキュリティは、認証、承認、監査、およびデータベース暗号化に基づいています。

-

認証では、すべてのユーザの身元が確認されます。この詳細は “認証 : 身元の確認” で説明します。

-

承認によって、ユーザがアクセスできるリソースを、そのユーザが必要とするもののみに制限できます。この詳細は “承認 : ユーザ・アクセスの制御” で説明します。

-

監査では、事前定義したシステム・イベントとアプリケーション固有イベントのログが保持されます。この詳細は “監査 : 動作状況の確認” で説明します。

-

マネージド・キー暗号化では、承認されていない閲覧から情報が保護されます。この詳細は “マネージド・キー暗号化 : ディスク上のデータの保護” で説明します。

Caché は SSL/TLS の使用もサポートし、公開鍵インフラストラクチャ (PKI) のツールも提供します。

Caché SQL セキュリティでは、Caché の認証インフラストラクチャを使用します。Caché セキュリティ承認のための各種ツールの詳細は、このドキュメントで説明します。また、Caché SQL セキュリティの承認システムの詳細は、"Caché SQL の使用法" の “ユーザ、ロール、特権” で説明します。

認証 : 身元の確認

認証とは、自分が自身で主張するとおりの人物であることを Caché に対して証明する手段です。信頼できる認証がないと、あるユーザが他人になりすまして不正に入手した特権を利用できるため、承認が無意味なものになります。

利用できる認証メカニズムは、Caché にアクセスする方法によって異なります。Caché には、以下のようなさまざまな認証メカニズムが用意されています。

-

Kerberos — 最も高いセキュリティで保護された認証方法です。Kerberos 認証システムでは、数学的に立証された強力な認証がネットワーク上で実現します。

-

オペレーティング・システム・ベース — OS ベースの認証では、オペレーティング・システムでユーザごとに割り当てられている身元情報を使用して、Caché 向けにユーザを識別します。

-

LDAP — LDAP (Lightweight Directory Access Protocol) により、Caché では LDAP サーバとして知られる一元管理リポジトリにある情報に基づいてユーザを認証します。

-

Caché ログイン — Caché へのログインでは、ユーザにパスワードを要求し、ユーザが入力したパスワードのハッシュ値を格納されている値と比較します。

-

代行認証 — 代行認証により、カスタマイズされた認証メカニズムを作成する方法が実現します。アプリケーション開発者は、代行認証コードのコンテンツを完全に制御します。

認証を一切実行せずに、すべてのユーザが Caché に接続できるようにすることも可能です。このオプションは、強力な保護を設けた周辺ネットワークを持つ組織や、攻撃者の標的になるようなアプリケーションやデータを持たない組織に適切です。

Kerberos について

最も安全な接続を実現するために、Caché では Kerberos 認証システムをサポートしています。この認証システムは、ユーザの身元を確認するための極めて安全で効果的な手段を提供します。Kerberos は、安全性の低いネットワーク上で認証を実現するために、マサチューセッツ工科大学 (MIT) で開発されたもので、巧妙な攻撃から通信を保護します。この保護システムの最大の特長は、ユーザのパスワードが、暗号化されたものであってもネットワーク上には送出されない点にあります。

Kerberos は、信頼されるサードパーティ・システムと呼ばれるものです。パスワードなどの機密性の高い認証情報はすべて Kerberos サーバに保持され、Kerberos サーバそのものは物理的に安全な場所に設置されます。

Kerberos には以下のような特長もあります。

-

長年にわたる実績 — Kerberos が初めて開発されたのは 1980 年代後半です。その中心となるアーキテクチャと設計は、数多くのサイトで長年使用されています。また、長年の運用で発見された問題は、継続的な改訂で解決されてきました。

-

サポート対象のすべての Caché プラットフォームで使用可能 — もともと UNIX® 向けに開発された Kerberos は、Caché がサポートするすべての UNIX® 系 OS で使用できます。また、Microsoft 社は Windows 2000 以降の Windows に Kerberos を採用しています (Microsoft .NET フレームワークでは Kerberos を直接サポートしていないので、Caché Managed Provider for .NET でも Kerberos はサポートしていません)。

-

柔軟な設定が可能 — 異種ネットワークに対応できます。

-

高い拡張性 — Kerberos プロトコルを使用しているので、鍵配布センター (KDC) との対話処理が最小限で済みます。これにより、大規模なシステム上でこのような対話処理がボトルネックになることを防止できます。

-

高速 — オープン・ソース製品として、Kerberos は長年にわたって徹底的に検討され、最適化されてきました。

Kerberos 認証の基盤となっているのは、AES 暗号化アルゴリズムです。AES (Advanced Encryption Standard) は、一般公開の下で作成されている、ロイヤルティ不要の対称ブロック暗号化方法で、128 ビット、192 ビット、および 256 ビットのキー・サイズをサポートしています。United States National Institute of Standards and Technology (NIST) により採択されるなど、US Federal Information Processing Standard (FIPS) の一部となっています。

詳細は、“認証” の章の “Kerberos 認証の構成” を参照してください。

オペレーティング・システム・ベースの認証について

Caché では、オペレーティング・システム・ベース (OS ベース) の認証をサポートしています。オペレーティング・システム認証では、オペレーティング・システムのユーザ ID を使用して、Caché のユーザを識別します。 オペレーティング・システム認証が有効になっている場合、ユーザは、オペレーティング・システムのプロトコルに従って、オペレーティング・システムに対する認証を実行します。例えば、UNIX® でネイティブの機能に相当するものは、従来からあるログイン・プロンプトです。このプロンプトでは、パスワードのハッシュ値が、/etc/passwd ファイルに格納されている値とオペレーティング・システム・レベルで比較されます。ユーザが初めて Caché に接続しようとすると、プロセスのオペレーティング・システム・レベルのユーザ識別情報が取得されます。このユーザ識別情報が Caché のユーザ名と一致すれば、そのユーザは認証されます。

この機能は、サーバ側で実行されるプロセスにのみ適用されます。例えば、ターミナル・ベースのアプリケーション (ターミナルによる接続など) やオペレーティング・システムによって起動するバッチ・プロセスなどです。 他のマシンから Caché に接続するアプリケーションでは、この機能は使用できません。例えば、あるマシン上のスタジオが、別のマシン上の Caché サーバに接続する場合です。

この機能は、通常、UNIX® システムで利用されていますが、Windows コンソールでも使用できます。

詳細は、“認証” の章の “オペレーティング・システム・ベースの認証の構成” を参照してください。

LDAP 認証について

Caché では、LDAP (Lightweight Directory Access Protocol) による認証をサポートしています。この場合、Caché は LDAP サーバと通信して、ユーザを認証します。ユーザとそれらの関連情報のデータベースに依存して、認証を行います。また、LDAP サーバではパスワード管理やパスワード・ポリシーなどのすべての側面も制御します。

詳細は、“LDAP の使用” の章を参照してください。

Caché ログインについて

Caché 自体にもログイン機能が用意されています。具体的には、ユーザ・アカウントごとにパスワードの値が Caché に保持されており、ログインするユーザが入力した値とその値が比較されます (従来の OS ベースの認証同様、Caché でも、パスワードをハッシュ化した値が格納されています。 ユーザがログインすると、入力されたパスワードがハッシュ化され、これら 2 つのハッシュ値が比較されます)。 システム管理者は、パスワードの最小長などの一定のパスワード基準を設定することで、ユーザが選択するパスワードに所定の堅牢性を確保できます。

詳細は、“認証” の章の “Caché ログインによる認証向けの構成” を参照してください。

代行認証について

Caché は、独自の認証メカニズムを作成できる代行認証をサポートしています。アプリケーション開発者は、代行認証コードのコンテンツを完全に制御します。Caché には ZAUTHENTICATE.mac ルーチンがあり、これはカスタム認証コードを作成するためのテンプレートとして機能します。

詳細は、“代行認証の使用法” の章を参照してください。

承認 : ユーザ・アクセスの制御

ユーザが認証された後、セキュリティに関連する次の手順は、そのユーザに使用、閲覧、または変更が認められているリソースが何であるかを確認することです。この判断とそれに基づくアクセスの制御を、承認といいます。承認では、ユーザと保護対象のリソース (エンティティ) との関係を管理します。このリソースは、データベース、Caché の各種サービス (Web アクセスの制御など)、ユーザが作成したアプリケーションなど、広範囲に及びます。各ユーザには 1 つ以上のロールが割り当てられています。それぞれのロールによって、ユーザは特定のリソースに特定の操作を実行するための承認を得ます。Caché には、各リソースと、各リソースに関連する各ロールの権限を管理できるツールがあります。

また、Caché は、さまざまなロール割り当てメカニズムもサポートしています。ロール割り当てメカニズムによって、特定の認証されたユーザに特定のロールを関連付けできるようになります。Caché は、こうした関連付けを使用して、そのユーザに許可する操作を決定します。それぞれのロール割り当てメカニズムは、1 つ以上の認証メカニズムに関連付けられています。Caché を構成する際に、サポートされている認証メカニズムとロール割り当てメカニズムの組み合わせを指定します。

使用可能なロール割り当てメカニズムは、以下のとおりです。

-

ネイティブ認証 — Caché 内部でロール割り当てが行われます。Kerberos、OS ベース、および Caché ログインの認証メカニズムで使用できます。

-

代行認証 (ZAUTHORIZE) — ZAUTHORIZE ルーチンの一部としてロール割り当てが行われます。Kerberos および OS ベースの認証メカニズムで使用できます。

-

LDAP — LDAP (Lightweight Directory Access Protocol) サーバによってロール割り当てが行われます。OS ベースおよび LDAP の認証メカニズムで使用できます。

-

ZAUTHENTICATE — ZAUTHENTICATE ルーチンの一部としてロール割り当てが行われます。ZAUTHENTICATE を呼び出す代行認証メカニズムで使用できます。

認証メカニズム、ロール割り当てメカニズム、ユーザ・タイプなどのセキュリティ要素のリストは、“認証” の章の “Authentication-Authorization Matrix” を参照してください。

承認の基本

Caché セキュリティの基本的な目的は、ユーザとユーザが使用するリソースとの関係を確立することです。

リソース、許可、および特権

セキュリティの最大の目的は、情報や機能であるリソースを何らかの形式で保護することです。Caché では、データベース、サービス、アプリケーション、ツールなどがリソースとなります。また、管理アクションもリソースの 1 つであるといえます。システム管理者は、許可を割り当てることで、これらリソースへのアクセスを付与します。リソースとそれに関連付けて割り当てられた許可を、まとめて特権といいます。これは、多くの場合、以下の省略表現を使用して記述されます。

Resource-Name:Permission

Resource-Name は許可を付与する対象となる特定のリソース、Permission はそのリソースに関連付けられた 1 つ以上の許可です。例えば、EmployeeInfo データベースに対する読み取り許可と書き込み許可の付与は、以下のように表現できます。

%DB_EmployeeInfo:Read,Write

または

%DB_EmployeeInfo:RW

ほとんどのリソース・タイプの場合、関連する許可は Use です。データベースの場合の許可は、Read および Write です。この許可を付与するとリソースのアクションにアクセスできるようになり、許可を無効にするとアクセスできなくなります。

ほとんどのリソースで、その名前は <リソース・タイプ>_<特定のリソース>となります。例えば、%Admin_Operate、%Service_SQL、%DB_SAMPLES データベースとなります。

リソースとアセットの違い

リソースとアセットとの違いは以下のとおりです。

-

アセットは保護の対象となる項目で、リソースは Caché のセキュリティ・システムにおけるアセットの論理表現です。

-

1 つのリソースで複数のアセットを保護できます。

ユーザとロール

Caché では、その承認モデルとして Role-Based Access Control (RBAC) が使用されています。このタイプのモデルでは、リソースを以下のように操作できます。

-

リソースを許可に関連付けて、特権を確立します。

-

特権をロールに割り当てます。

-

ロールに、ユーザなどのメンバを割り当てます。

ユーザは Caché に接続して一連のタスクをいくつか実行します。ロールは、ユーザが保持している一連の特権を示します。

ロールは、ユーザと特権を仲介する機能を提供します。ユーザの人数に応じて数多くの特権のセットを作成する代わりに、ロールを使用すれば、タスク固有の特権のセットを作成できます。ロールで保持された特権を付与、変更、削除できます。この内容は、そのロールに関連するすべてのユーザに自動的に伝播されます。特権のセットを個人ユーザや全ユーザごとに管理するのではなく、ロールを極めて少ない数に抑えて管理することになります。

例えば、病院向けのアプリケーションには、巡回を担当する医師 (RoundsDoctor) のロールと救急処置室に勤務する医師 (ERDoctor) のロールがあり、それぞれのロールに適切な特権が関連付けられています。個々のユーザは、2 つのロールのいずれかのメンバ、または両方のロールのメンバとなることができます。

Caché には、%Manager、%Operator、%Developer、%SQL、および最初にインストールされるデータベースそれぞれのロールが事前定義のロールのセットとして付属しています。データベース関連のロールには、%DB_<データベース名> という形式の名前が与えられています。

また、すべての特権を備えた %All というロールも用意されています。このロールは、すべてのリソースに対するすべての許可を提供します。このロールから特権を削減することはできません。また、このロールに属するユーザが必ず 1 人以上存在する必要があります。

ユーザごとに $Roles 変数が関連付けられ、この変数には保持されているロールのリストが格納されます。Caché でユーザが認証されると (“認証 : 身元の確認” で説明した機能を使用します)、そのユーザには関連付けられたロールがすべて付与されます。この最初に付与されるロールのセットをログイン・ロールといいます。ユーザのログイン・ロールによって、$Roles 変数の既定値が決まります。ログインしたユーザは、Caché アプリケーションまたはCaché システム自体の一部から割り当てられる追加ロールのメンバになることができます。これは、$Roles 変数の値に反映されます。任意の時点でユーザに割り当てられているロールのセットを、そのユーザのアクティブ・ロールといいます。どの時点でも、コールによって $Roles の値が NULL ("") に設定されると、$Roles の値はログイン・ロールに戻ります。

$Roles 変数にあるロールのリストに新しい項目を追加することを、ロールのエスカレートといいます。このリストからロールを削除することを、ロールのエスカレーション解除といいます。

ロール割り当てについて

ロール割り当ては使用中のロール割り当てメカニズムに依存し、そのメカニズムは使用中の認証メカニズムによって異なります。

| 認証メカニズム | ロール割り当てメカニズム |

|---|---|

| Kerberos | Caché 認証 |

| 代行認証 (ZAUTHORIZE) | |

| オペレーティング・システム | Caché 認証 |

| 代行認証 (ZAUTHORIZE) | |

| LDAP | |

| Caché ログイン | Caché 認証 |

| LDAP | LDAP |

| 代行認証 (ZAUTHENTICATE) | ZAUTHENTICATE |

認証とロール割り当ての関連性に関する詳細は、“認証” の章の “Authentication-Authorization Matrix” を参照してください。

インスタンスで非認証アクセスをサポートしている場合、すべてのユーザには、UnknownUser と _PUBLIC のアカウントに関連付けられている特権があります。それらのアカウントの詳細は、“ユーザ” の章にある “UnknownUser アカウント” と “_PUBLIC アカウント” のセクションを参照してください。

ロール割り当ての方法に関係なく、特定の特権の特定のロールへの関連付けは、Caché 内部で行われます。

リソース、およびリソースの保護対象

どのようなセキュリティ・システムでも、そのシステムで保護する対象が基本となります。Caché で保護する対象はリソースです。リソースにはいくつかの種類があり、それぞれ Caché で重要な、さまざまな機能を制御しています。この機能には以下のものがあります。

-

システム・リソース — システム管理、セキュリティ管理、アプリケーション開発のためのさまざまなタスクを実行する機能。詳細は、“システム・リソース” を参照してください。

-

データベース・リソース — Caché データベースは、その内容の変更または読み取りが可能です。また、データベースが持つ実行可能なコードも変更と実行が可能です。詳細は、“データベース” を参照してください。

-

サービス・リソース — Caché サーバに接続するツール、または Cach サーバに含まれているツール。詳細は、“サービス” を参照してください。

-

アプリケーション・リソース — ユーザ定義のアプリケーション、Caché に付属のアプリケーション、コードのアクション、または管理ポータルのページ。詳細は、“アプリケーション” を参照してください。

システム・リソース

事前定義の管理リソースには以下のものがあります。

-

%Admin_Operate — システム・オペレータが担当する一連のタスクを制御します。これには、以下のものがあります。

-

Caché の起動と停止 (設定は除く)

-

バックアップの実行

-

-

%Admin_Secure — セキュリティ管理者が担当する一連のタスクを制御します。これには、以下のものがあります。

-

ユーザ・アカウントの管理

-

ロールの管理

-

リソースの管理

-

サービスの開始と停止

-

データベースの暗号化タスク

-

-

%Admin_Manage — Caché インスタンスの管理に関連する一連のタスクを制御します。このタスクには、%Admin_Operate および %Admin_Secure で示したタスクのほか、以下のものがあります。

-

設定の管理

-

データベースの追加、変更、および削除

-

ネームスペース・マッピングの変更

-

バックアップ定義の管理

-

データベースのリストア

-

ジャーナルのリストア

-

-

%Development — 開発のタスクとツールを制御します。これには以下のものがあります。

-

ダイレクト・モードの使用 (プログラマ・プロンプト)

-

サーバへのスタジオ接続の確立

-

管理ポータルのグローバル、ルーチン、クラス、テーブル、または SQL の機能の使用

-

グローバル、ルーチン、クラス、テーブル、または SQL の機能へのプログラムによるアクセス

-

Caché のデバッグ機能

-

システム・リソースごとに、Use 許可でアクセスを有効にします。

サービス・リソース

サービスは、Caché に接続するユーザの機能を制御します。例えば、Telnet や CSP ごとに、関連サービスがあります。サービスは、それぞれ有効化と無効化が可能です。無効にすると、特権のレベルに関係なく、だれもそのサービスを使用できなくなります。有効にすると、そのサービスに指定されている認証メカニズムによって、ユーザが認証されます。認証されたユーザは、そのロールで指定されている特権レベルに応じて、サービスにアクセスできます。(複数の認証メカニズムをサポートしているサービスでは、事前設定されている順番に従って認証メカニズムが使用されます)。

Caché の中では、膨大な数のサービスが利用できます。以下はその概要です。

-

クライアント/サーバ・サービス (SQL 向けなど)

-

コンソール、Telnet、およびターミナル (さまざまな種類のターミナル接続向け)

-

CSP 接続サービス (CSP と Zen Web アプリケーション向け)

-

ネットワーク・サービス (ECP など)

サービスを使用するには、そのサービスのリソースに対する Use 許可を保持する必要があります。

データベース・リソース

データベースとは、特定の場所に置かれた物理ファイルを指します。1 つのデータベース・リソースは、1 つ以上の Caché データベースを制御しています。

Caché セキュリティでは、ネームスペースへのアクセスを直接制御しません。1 つのネームスペースは複数のデータベースにマップできるので、そのネームスペースの基盤となるさまざまな部分について、さまざまなセキュリティ設定が発生する可能性があります。

データベース・リソースで使用できる許可は以下の 2 つです。

-

読み取り — コンテンツを閲覧できますが、コンテンツを変更したり、ルーチンを実行したりすることはできません。

-

書き込み — コンテンツの閲覧と変更が可能です。

マネージャ・データベース

Caché のインスタンス (独立してインストールされている Caché) ごとに、CACHESYS というデータベースが存在します。CACHESYS には、そのインスタンスの管理に必要なルーチンとグローバルが格納されています。このデータベースは、マネージャ・データベースとも呼ばれます。

マネージャ・データベースは高性能なツールを備えているので、このデータベースへのアクセスは慎重に管理する必要があります。マネージャ・データベースのデータとルーチンは Caché 自体の動作に影響することがあるので、インスタンス全体を保護するために、マネージャ・データベースへのアクセスを注意深く制限する必要があります。

アプリケーション・リソース

アプリケーション・リソースによりさまざまな種類のアセットを数多く保護できます。それらのすべては、ユーザ定義のアプリケーションや Caché 付属のアプリケーションに関連し、アプリケーション全体、コードの個々のアクション、または管理ポータルのページを含めることができます。

Caché セキュリティの観点では、アプリケーションは、1 つのソフトウェア・プログラム、または Caché ルーチンのグループです。アプリケーションを保護するために、Caché では “アプリケーション定義” をサポートしています。アプリケーション定義をアプリケーション・リソース (つまり、アプリケーション・タイプのリソース) に関連付けることができます。この関連付けによって、そのリソースの使用を規制する特権を確立できます。この特権を持つロールであれば、該当のアプリケーションを実行できます。

アプリケーション定義には、以下の 3 つのタイプがあります。

-

特権ルーチン・アプリケーション定義は、1 つ以上の Caché ルーチンに関連付けられます。

-

Web アプリケーション定義は、特定の Caché Server Pages (CSP) アプリケーションや Zen アプリケーションに関連付けられます。

-

クライアント・アプリケーション定義は、1 つ以上の特定の実行可能プログラムと関連付けられます。この実行可能プログラムは、Caché サーバのクライアントとして作成されたものです。

例えば、Caché には、ドキュメント表示用の DocBook Web アプリケーションが付属しています。ブラウザでこのドキュメントを閲覧している場合、その時点で DocBook アプリケーションを使用しています。アプリケーションの詳細は、“アプリケーション” の章を参照してください。

アプリケーション・リソースを使用してアプリケーションを全体として保護することに加えて、これらのリソースを使用して、特定の部分のコードや特定のポータル・ページで承認を行うこともできます。承認コードをアプリケーションに追加する方法の詳細は、“特権および許可” の章にある “特権の確認” のセクションを参照してください。特定のポータル・ページの承認を確認する方法の詳細は、“リソース” の章にある “管理ポータルによるカスタム・リソースの使用法” のセクションを参照してください。

承認の詳細

承認の詳細は、このドキュメントの “アセットおよびリソース”、“特権および許可”、“ロール”、および “ユーザ” の章を参照してください。

監査 : 動作状況の確認

監査では、システムに関連するアクションについて、検証可能で信頼できる追跡が得られます。監査では、以下のセキュリティ機能が提供されます。

-

Caché およびそのアプリケーションの認証システムと、承認システムで発生したアクションを記録した証明を提供します。これは一般にも認められている “書面による証跡” です。

-

セキュリティに関連するどのような問題が発生した後でも、イベントのシーケンスを再構築するための基盤を提供します。

-

監査機能の存在を示すことが、攻撃者に対する抑止力として機能します (これは、攻撃を加えている間に自身の身元を知られてしまうことを、攻撃者が知っているからです)。

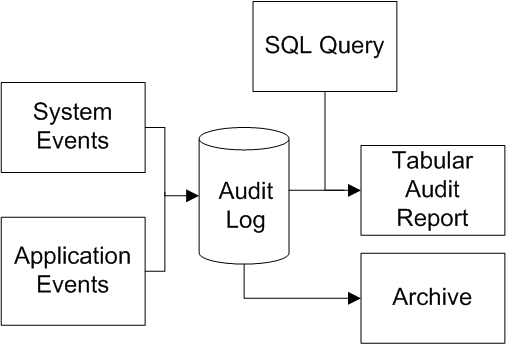

監査機能では、さまざまなシステム・イベントやユーザ定義イベントを記録できます。それによって、承認されたユーザは、Caché に付属するツールを使用し、この監査ログに基づくレポートを作成できます。監査ログには機密性の高い情報が含まれていることがあるので、監査レポートを実行すること自体で監査ログのエントリが生成されます。付属の Caché ツールは、監査ログのアーカイブ処理およびその他のタスクをサポートしています。

監査の詳細は、“監査” の章を参照してください。

マネージド・キー暗号化 : ディスク上のデータの保護

認証の目的は、Caché ユーザが、そのユーザが申告しているとおりの人物であることを確認する点にあります。また、承認の目的は、Caché を通じたデータへのアクセスを制御する点にあります。監査の目的は、Caché およびそのデータとの対話の間に発生した事象の記録を保管することです。これに加え、ディスク上のデータに対する承認されないアクセスを防止する必要もあります。このようなアクセスに対する防御として、Caché にはマネージド・キー暗号化の機能が用意されています。これはデータを安全な状態で保護する一連のテクノロジです。これらの一連のテクノロジにはブロック・レベルのデータベース暗号化、アプリケーションのデータ要素暗号化、および暗号化キー管理が含まれます。

これらのツールによりデータを安全な状態で保護します。つまり、未承認のユーザがデータベースの情報を見ることができないようにして、ディスクに格納されている情報のセキュリティを確保します。Caché で実装している暗号化では AES (Advanced Encryption Standard) アルゴリズムを採用しています。Caché ではディスクの読み書きを行う際にデータベースの暗号化と解読が実行されます。処理される情報には、データ自体、インデックス、ビットマップ、ポインタ、割り当てマップ、インクリメンタル・バックアップ・マップがあります。データ要素暗号化は、アプリケーションが必要に応じてコンテンツの暗号化と解読を可能にする一連のメソッドによりサポートされます。また、基本となる暗号化ツールはキー管理ツールであり、これらはデータ暗号化キーおよびそれらを含むキー・ファイルの単純な生成と管理を可能にします。

データベースの暗号化システムの経験があるユーザは、暗号化がパフォーマンスに及ぼす深刻な影響を危惧するかもしれませんが、Caché では、そのような影響は見られません。暗号化と解読は最適化されていて、どのような Caché プラットフォームでも、暗号化と解読による影響は少なく、また判断可能です。実際、データベースへの書き込み時間が長くなることはまったくありません。

これらのツールの詳細は、“マネージド・キー暗号化” を参照してください。

管理ポータルによるセキュリティ管理

Caché インスタンスのセキュリティを管理するには、管理ポータルを使用します。管理ポータルのホーム・ページでは、[システム管理] メニューに [セキュリティ] と [暗号化] のサブメニューがあります。[セキュリティ] サブメニューには、ユーザ、ロール、サービス、リソース、監査、および Caché インスタンスについて定義されたアプリケーションのセキュリティ・プロパティなど、Caché インスタンスを全体として管理するための選択肢があります。[暗号化] のサブメニューには、マネージド・キー暗号化のテクノロジに関連する選択肢 (データベース暗号化、データ要素暗号化、および暗号化キー管理) があります。

テクノロジ、ポリシー、およびアクションに関するメモ

Caché は、セキュリティの実現で重要な役割を果たすことができます。ただし、Caché はコンピューティング環境の一部を構成するにすぎません。コンピューティング環境を適切に完全に保護するには、セキュリティ製品とセキュリティ・ツール (ファイアウォールやオペレーティング・システムのセキュリティ機能など) を使用したソリューションに Caché を組み込む必要があります。この理由から、Caché のセキュリティ機能は、他の製品のセキュリティ機能と相互運用できるように設計されています。

また、Caché は、攻撃とデータの誤使用を防止する面で優れた機能を備えていますが、あらゆる脅威を排除できるわけではありません。ターミナルのウィンドウを開いたままで席を離れると、組織のデータは攻撃に対して脆弱になります。

さらに、テクノロジはセキュリティ上の数多くの問題を解決できますが、ユーザに対して責任ある行動を指示できるわけではありません。明確なポリシーを組織で定義し、できること、できないこと、およびやらなければならないことを規定する必要があります。さらに、このポリシーを守る方法とその理由について、組織のメンバを教育することも必要です。このようなアクションをとらないと、Caché およびその他の製品のどのセキュリティも万全には機能しません。このようなアクションによって、Caché は安全で生産的な環境の有効な構成要素となり得ます。

認定に関するメモ

セキュリティ証明は、政府による購買では要求されることが一般的ですが、民間分野の購買でも要求されることが多くなっています。2007 年 2 月 15 日、Caché は Common Criteria 基準 (EAL 3) による認定を受けました。

Common Criteria 基準は、世界中の広範囲に及ぶ国々を対象とした共通のセキュリティ基準を提供します。この基準では、製品に適用する評価の厳格さでその製品の格付けを規定し、それを 1 ~ 4 のレベルの評価保証スケール (EAL) で示します。市販対象の製品は、1 (厳格さが最も低い評価) から 4 (厳格さが最も高い評価) の範囲で格付けされます。Caché は EAL3 に認定されています。このレベルは、高度な安全性を備えた運用環境で、Caché が効果的に機能することを示すものです。