キー管理タスク

キー管理タスク

キーはデータ暗号化キーの略称で、128 ビット、196 ビット、または 256 ビットのビット文字列です。これは、データの暗号化や解読を可逆的に行う暗号化アルゴリズムで使用されます。それぞれのキーには一意の識別子 (GUID とも呼ばれます) があり、InterSystems IRIS® データ・プラットフォームはこれをキー管理アクティビティの一部として表示します。

キー管理は、キーの作成、キーの有効化、キーの無効化、さまざまなアクティビティの既定のキーの割り当て、およびキーの削除に関連するアクティビティのセットです。また、キーの保存に関連する管理アクティビティも含まれます。キーは、以下の 2 つの方法のいずれかで保存できます。

-

キー・ファイル内 — 以下のタイプのキー・ファイルがサポートされています。

-

標準キー・ファイル — 複数のキーを含むことができるキー・ファイル。その内容は、キー管理者のパスフレーズにより暗号化されます。これらのキー・ファイルには、最大 256 個の暗号化キーを含めることができます。詳細は、"標準キー・ファイル内のキーの管理" を参照してください。

-

KMS キー・ファイル — AWS または Azure クラウド・サービス・プロバイダ (CSP) によって提供されるキー管理サービス (KMS) を介して暗号化されたキーを含むキー・ファイル。各 KMS キー・ファイルには、1 つのキーのみを含めることができます。前提条件と使用法については、"キー管理のための KMS の使用" を参照してください。

-

-

KMIP サーバ — KMIP サーバは、Key Management Interoperability Protocol (KMIP) を使用して通信を送受信できるキー管理サーバです。KMIP サーバはさまざまなサードパーティ・ベンダから発売されており、KMIP サーバの一般的な構成および使用方法は、これらのベンダによって提供されています。

ジャーナル・ファイルまたは IRISTEMP および IRISLOCALDATA データベース用の暗号化を構成する場合、これは InterSystems IRIS の起動構成の一部です。詳細は、"暗号化の起動設定の構成" を参照してください。

標準キー・ファイル内のキーの管理

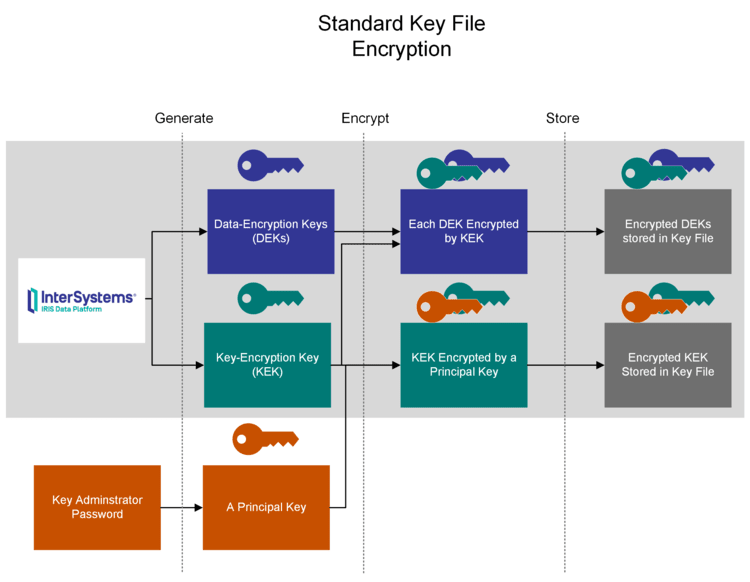

キー・ファイルとは、1 つ以上のデータ暗号化キー (DEK) の暗号化コピーを保持するファイルです。キー・ファイルの管理は、キー・ファイルにおける管理者の追加や削除など、キー・ファイル自体に関連するアクティビティのセットです。特定の標準キー・ファイル内では、すべての管理者がすべてのキーにアクセスできます。すべてのキーは管理者情報と共に暗号化された形式で格納されます。各 DEK は、キー暗号化キー (KEK) を使用して個別に暗号化されます。標準キー・ファイルの管理者ごとに、一意の暗号化された KEK のコピーがあり、これは主キーを使用して暗号化されます。各主キーは個々のキー管理者のパスワードから導出されます。暗号化タスクでは有効な DEK が必要であり、InterSystems IRIS ではそのキーを解読して暗号化タスクに使用できるようにするために、管理者のユーザ名とパスワードが必要です。標準キー・ファイル・プロセスを視覚的に示した以下の図を参照してください。イタリック

標準キー・ファイルを使用した処理としては、以下のタスクがあります。

インスタンスで起動時に複数のキーが使用される場合 (例えば、ジャーナル・ファイル、監査データベース、およびその他のデータベースのキー)、これらのキーをすべて 1 つの標準キー・ファイルに配置する必要があります。これにより、これらのキーすべてがインスタンスの起動時に使用可能になります。

標準キー・ファイルの作成

標準キー・ファイルを作成すると、キーが 1 つ含まれます。標準キー・ファイルおよびその最初のキーを作成するには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[暗号化キーファイルを作成] ページ ([システム管理]→[暗号化]→[新しい暗号化キーファイルを作成]) に移動します。

-

[暗号キー作成] ページで、以下の値を指定します。

-

[キーファイル] — 暗号化キーを格納する標準キー・ファイルの名前。これは、絶対パス名と相対パス名のいずれでも指定できます。

絶対ファイル名を入力すると、標準キー・ファイルは指定したドライブの指定したディレクトリに配置されます。相対ファイル名を入力すると、標準キー・ファイルは InterSystems IRIS インスタンスの管理者ディレクトリ (InterSystems IRIS のインストール先ディレクトリの下、つまり <install-dir>/mgr/) に置かれます。また、このファイル名には拡張子が付加されないので、ファイル MyKey はそのままの名前で保存されます。このフィールドの右にある [参照] ボタンを使用して、標準キー・ファイルが作成されるディレクトリを選択することもできます(既存のファイル名を指定した場合、そのファイルは上書きされず、保存に失敗します)。

WARNING:<install-dir>/Mgr/Temp にキーを格納すると、InterSystems IRIS が次回起動するときにすべて削除されます。したがって、<install-dir>/Mgr/Temp にはキーを絶対に格納しないでください。

-

[管理者名] — キーを有効にできる管理者の名前。管理者を 1 人以上指定する必要があります。

データベース暗号化機能と InterSystems IRIS のセキュリティとは互いに独立しているので、InterSystems IRIS のセキュリティで設定されていないユーザ名をここで指定してもかまいません。既定では、最初に設定した管理者名が現在のユーザ名になっています。管理者名には、Unicode 文字を使用できません。

-

[パスワード] — このユーザのパスワード。

データベース暗号化機能とインターシステムズのセキュリティとは互いに独立しているので、InterSystems IRIS のセキュリティでユーザが使用しているものではないパスワードをここで指定してもかまいません。このパスワードは、ディスクのどこにも格納されません。したがって、管理者は、この情報を紛失しないように注意する必要があります。

管理者パスワードの強固さに関するガイドラインに従ったパスワードとすることをお勧めします。有効なパスワードを第三者が推測できる場合、そのパスワードのポリシーは脆弱すぎます。また、このパスワードに Unicode 文字を使用することはできません。

Important:キー管理者のパスワードはディスクのどこにも保存されません。この情報を紛失しないよう努めることは、キー管理者の責任です。

-

[パスワード確認] — 確認のために、このユーザのパスワードをもう一度入力します。

-

[暗号化セキュリティ・レベル] — キーの長さ。選択肢には、128 ビット、192 ビット、および 256 ビットがあります。

-

[キーの説明] — 最初に作成され、標準キー・ファイルに格納されているキーを説明するテキスト。このテキストは [キーファイルに定義されている暗号化キー] テーブルの [説明] 列に表示されます。

-

-

ページの上部の [保存] をクリックして、標準キー・ファイルをディスクに保存します。

-

キーを作成したら、"暗号化データのアクセスにおける偶発的な損失からの保護" の指示に従い、新たに更新された標準キー・ファイルのバックアップ・コピーを作成および保存します。

これで単一のデータベース暗号化キーおよび単一の管理者を持つ標準キー・ファイルが作成されます。ページにはキーの ID が表示されます。その文字列は、9158980E-AE52-4E12-82FD-AA5A2909D029 などのようになります。キー ID は、InterSystems IRIS がここやその他のページに表示するキーの一意の識別子です。その場所に関係なく、キーを追跡する手段を提供します。標準キー・ファイルを保存するとどこへでも移動できる (つまり、InterSystems IRIS では標準キー・ファイルの場所によって追跡することはできない) ため、これは重要です。

キーはキー暗号化キー (KEK) を使用して暗号化されます。また、KEK の単一コピーがあり、これは管理者の主キーを使用して暗号化されます。"標準キー・ファイルへのキーの追加" の指示に従い、標準キー・ファイルにキーを追加できます。"標準キー・ファイルへの管理者の追加" の指示に従い、標準キー・ファイルに管理者を追加できます。

標準キー・ファイルのバックアップ・コピーを作成および保存することを強くお勧めします。データベース暗号化キーを作成するたびに、それは再作成が不可能な一意のキーになります。同じ管理者とパスワードを使用して新しいキーを作成しても、まったく別の一意なキーが作成されます。まだ有効にしていないキーを紛失し、それをリカバリできない場合は、そのキーで保護されている暗号化データベースを読み取ることはできなくなり、そのデータは永久に失われます。

標準キー・ファイルへのキーの追加

標準キー・ファイルを使用する場合、キーを作成するには 2 つの異なる方法があります。

-

標準キー・ファイルの作成。これにより、InterSystems IRIS でキーが作成され、ファイルに配置されます。標準キー・ファイルを作成するには、"標準キー・ファイルの作成" を参照してください。

-

既存の標準キー・ファイルへのキーの追加。このセクションで説明します。

キーを既存の標準キー・ファイルに追加するには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[暗号化キーファイル管理] ページ ([システム管理]→[暗号化]→[暗号化キーファイル管理]) に移動します。

-

[暗号化キーファイル管理] ページの [キーファイル] フィールドで、キーを追加および格納する標準キー・ファイル名を入力し、[OK] をクリックします。これにより、その標準キー・ファイルの情報が表示されます。塗りつぶされた領域の下部で、[キーファイルに定義されている暗号化キー] テーブルに標準キー・ファイル内の 1 ~ 256 個のキーのリストが表示されます。ファイル内のキーが 255 個以下である場合、新しいキーを作成してファイルに追加できます。

-

[キーファイルに定義されている暗号化キー] テーブルの下にある [追加] ボタンをクリックして、キーを標準キー・ファイルに追加します。これにより、[新しい暗号化キーを追加] 画面が表示されます。

-

[新しい暗号化キーの追加] 画面で、以下のフィールドに値を入力します。

-

[既存の管理者名] — 標準キー・ファイルに関連付けられた管理者の名前(ファイルに関連付けられた管理者は、[暗号化キーファイル管理] ページの [キーファイルに定義された管理者] テーブルに表示されます)。

-

[既存の管理者パスワード] — この管理者のパスワード。

-

[説明] — キーを説明するテキスト。このテキストは [キー・ファイルで定義されている暗号化キー] テーブルの [説明] 列に表示されます。

-

-

[OK] をクリックして、キーを標準キー・ファイルに保存します。これにより、[キーファイルに定義されている暗号化キー] テーブルのキーの情報が表示されます。これにはキーの ID が含まれ、その文字列は、9158980E-AE52-4E12-82FD-AA5A2909D029 などのようになります(キー ID は、InterSystems IRIS がここやその他のページに表示するキーの一意の識別子です。その場所に関係なく、キーを追跡する手段を提供します。標準キー・ファイルを保存するとどこへでも移動できる (つまり、InterSystems IRIS では標準キー・ファイルの場所によって追跡することはできない) ため、これは重要です)。

-

新しいキーを標準キー・ファイルに追加したら、"暗号化データのアクセスにおける偶発的な損失からの保護" の指示に従い、新たに更新された標準キー・ファイルのバックアップ・コピーを作成および保存します。

標準キー・ファイルのバックアップ・コピーを作成および保存することを強くお勧めします。データベース暗号化キーを作成するたびに、それは再作成が不可能な一意のキーになります。同じ管理者とパスワードを使用して新しいキーを作成しても、まったく別の一意なキーが作成されます。まだ有効にしていないキーを紛失し、それをリカバリできない場合は、そのキーで保護されている暗号化データベースを読み取ることはできなくなり、そのデータは永久に失われます。

標準キー・ファイルからのキーの削除

キーを標準キー・ファイルから削除するには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[暗号化キーファイル管理] ページ ([システム管理]→[暗号化]→[暗号化キーファイル管理]) に移動します。

-

[暗号化キーファイル管理] ページの[キーファイル] フィールドで、キーを削除する標準キー・ファイル名を入力し、[OK] をクリックします。これにより、その標準キー・ファイルの情報が表示されます。塗りつぶされた領域の下部で、[キーファイルに定義されている暗号化キー] テーブルに標準キー・ファイル内の 1 ~ 256 個のキーのリストが表示されます。ファイル内にキーが 1 つ以上ある場合、ファイルからキーを削除できます。

-

キーのテーブルで、キーの行にある [削除] をクリックして、そのキーを削除します。[削除] をクリックすると、削除の操作を確認するページが表示されます

キーの [削除] ボタンが使用できない場合、これは、そのキーがファイルの既定の暗号化キーまたはジャーナル暗号化キーであるためです。キーを削除するには、まず別のキーがファイルの既定の暗号化キーまたはジャーナル暗号化キーであることを、[既定に設定] または [ジャーナル設定] をクリックして指定します。

-

確認ダイアログで [OK] をクリックして、ファイルからキーを削除します。

キーの唯一の既存コピーを削除する前に、そのコピーを使用している既存の暗号化コンテンツがないことを確実に確認してください。データを解読するために必要なキーのコピーがないと、そのキーで保護されている暗号化データは読み取り不能になり、永久に失われます。

標準キー・ファイルへの管理者の追加

管理者を既存の標準キー・ファイルに追加するには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[暗号化キーファイル管理] ページ ([システム管理]→[暗号化]→[暗号化キーファイル管理]) に移動します。

-

[キーファイル] フィールドで、開く標準キー・ファイルのパスとファイル名を入力し、[OK] をクリックします。[参照] ボタンを使用してキーを探すこともできます。ポータルで標準キー・ファイルを開くと、ファイルにリストされた管理者が記載されたテーブルが表示されます。管理者名は、定義されたときの文字に関係なく、すべて大文字で表示されます。

-

管理者のテーブルで [追加] をクリックし、新しい管理者を追加します。以下のフィールドがあるページが表示されます。

-

[既存の管理者名] — 既にファイルにある管理者の名前。

-

[既存の管理者パスワード] — ファイルに既に存在する管理者に関連付けられたパスワード。

-

[新しい管理者名] — ファイルに追加される新しい管理者の名前。暗号化機能と InterSystems IRIS のセキュリティとは互いに独立しているので、InterSystems IRIS のセキュリティで設定されていない管理者名をここで指定してもかまいません。このユーザ名に Unicode 文字を使用することはできません。

-

[新しい管理者パスワード] — 新しい管理者のパスワード。管理者パスワードの強固さに関するガイドラインに従ったパスワードとすることをお勧めします。また、このパスワードは Unicode 文字を使用することはできません。データベース暗号化機能と InterSystems IRIS のセキュリティとは互いに独立しているので、InterSystems IRIS のセキュリティで設定されていないパスワードをここで指定してもかまいません。

-

[新しい管理者パスワードの確認] — 新しい管理者のパスワードの確認。

これらのフィールドを入力して、[OK] をクリックします。これで新しい管理者が標準キー・ファイルに追加されました。

-

新しい管理者が標準キー・ファイルに追加されると、標準キー・ファイルをコピーし、各コピーを安全な場所に格納することが必要となる場合があります。さらに、キーごとに複数の管理者を作成し、そのいずれか 1 人の名前とパスワードを書面に記録して、耐火金庫などの安全な場所に保管することを強くお勧めします。ただし、ここで標準キー・ファイルのコピーを作成しても、後で管理機能として新しく管理者を追加すると、新しい管理者のある標準キー・ファイルのコピーのみが最新のものになります。

新しい管理者を標準キー・ファイルに追加すると、管理者のパスワードは、ファイルに作成された管理者名のエントリに永久に関連付けられます。割り当てたパスワードは変更できません。新しいパスワードを割り当てるには、その管理者名のエントリを標準キー・ファイルから削除した後、同じ管理者名と新しいパスワードで新しいエントリを作成します。

標準キー・ファイルからの管理者の削除

管理者を標準キー・ファイルから削除するには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[暗号化キーファイル管理] ページ ([システム管理]→[暗号化]→[暗号化キーファイル管理]) に移動します。

-

[キー・ファイル] フィールドで、キーのパスとファイル名を入力して [OK] をクリックします。ファイルにリストされた管理者を含むテーブル (およびファイル内の暗号化キーのテーブル) が表示されます。

-

管理者のテーブルで、管理者の横にある [削除] をクリックし、そのキーの管理者を削除します。[削除] をクリックすると、削除の操作を確認するページが表示されます(ファイル内に管理者が 1 人のみの場合、その管理者を削除することはできないため、[削除] ボタンはありません)。

-

[OK] をクリックして、ファイルから管理者を削除します。

標準キー・ファイルからのデータベース暗号化キーの有効化

InterSystems IRIS では、データベース暗号化で同時に 256 個までの有効なキーがサポートされています。データベース暗号化で標準キー・ファイルからキーを有効にするには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[データベース暗号化] ページ ([システム管理]→[暗号化]→[データベース暗号化]) に移動します。有効になっているキーがある場合、ページにはそれらをリストするテーブルが表示されます。

-

このページで、[キーを有効にする] をクリックします。これによって、キーを有効にするためのフィールドが表示されます

-

以下のフィールドの値を入力します。

-

[キー・ファイル] — 暗号化キーを保存するファイルの名前。絶対ファイル名を入力すると、指定したドライブの指定したディレクトリにある標準キー・ファイルが検索されます。相対ファイル名を入力すると、InterSystems IRIS インスタンスの管理者ディレクトリ (InterSystems IRIS のインストール・ディレクトリの下、つまり <install-dir>/mgr/) から、標準キー・ファイルの検索が開始されます。[参照] ボタンを使用して標準キー・ファイルを開くダイアログを表示することもできます。

-

[パスワード] — 指名した管理者に対して指定されているパスワード。

-

-

[有効化] ボタンをクリックします。

InterSystems IRIS により、指定したファイル内のすべてのキーの有効化が試行されます。スロットが不足していて、ファイル内のすべてのキーを有効にできない場合、できる限り多くのキーが開かれます。

キーが有効化されると、有効なキーのテーブルが [データベース暗号化] ページに表示されます。InterSystems IRIS により有効化されたキーそれぞれについて、有効なキーのテーブルにキーが追加され、そのキーの識別子がページで表示されます。有効なキーそれぞれに対し、以下のさまざまな操作も実行できます。

-

[既定に設定] — これをクリックして、新しい暗号化データベースの作成時に InterSystems IRIS でこのキーが使用されるように指定します。詳細は、"インスタンスの既定の暗号化キーまたはジャーナリング暗号化キーの指定" を参照してください。

-

[ジャーナルの設定] — これをクリックして、InterSystems IRIS でそのキーを使用してジャーナル・ファイルを暗号化するように指定します。詳細は、"インスタンスの既定の暗号化キーまたはジャーナリング暗号化キーの指定" を参照してください。

-

[無効] — これをクリックして、このキーを無効にします。詳細は、"データベース暗号化キーの無効化" を参照してください。

キーのテーブルにファイルやパスの情報は表示されません。標準キー・ファイルが作成されると、十分な特権のあるオペレーティング・システム・ユーザは標準キー・ファイルを移動できるので、InterSystems IRIS ではオペレーティング・システムの場所に関して正確な情報がなくなる場合があり、信頼できるのは、メモリにある有効なキーの GUID の正確性のみとなるためです。2 番目以降のキーを有効化する場合は、まず、現在有効化されているキーの識別子をメモしてください。これによって新しいキーを識別できます。

標準キー・ファイルからのデータ要素暗号化キーの有効化

InterSystems IRIS では、データ要素暗号化で一度に 4 つまでの有効なキーがサポートされています。データ要素暗号化でキーを有効にするには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[データ要素暗号化] ページ ([システム管理] > [暗号化] > [データ要素暗号化]) に移動します。有効になっているキーがある場合、ページにはそれらをリストするテーブルが表示されます。

-

[データ要素暗号化] ページで、[キーを有効にする] を選択します。これによって、キーを有効にするためのフィールドが表示されます。キー有効化が利用できない場合、データ要素暗号化キーは既に 4 つ有効になっています。

-

以下のフィールドの値を入力します。

-

[キー・ファイル] — 暗号化キーを保存するファイルの名前。絶対ファイル名を入力すると、指定したドライブの指定したディレクトリにある標準キー・ファイルが検索されます。相対ファイル名を入力すると、InterSystems IRIS インスタンスの管理者ディレクトリ (InterSystems IRIS のインストール・ディレクトリの下、つまり <install-dir>/mgr/) から、標準キー・ファイルの検索が開始されます。

-

[パスワード] — 指名した管理者に対して指定されているパスワード。

-

-

[有効化] ボタンをクリックします。

InterSystems IRIS により、指定したファイル内のすべてのキーの有効化が試行されます。スロットが不足していて、ファイル内のすべてのキーを有効にできない場合、できる限り多くのキーが開かれます。

キーが有効化されると、有効なキーのテーブルが [データ要素暗号化] ページに表示されます。InterSystems IRIS により有効化されたキーそれぞれについて、有効なキーのテーブルにキーが追加され、そのキーの識別子がページで表示されます。

キーのテーブルにファイルやパスの情報は表示されません。標準キー・ファイルが有効になると、十分な特権のあるオペレーティング・システム・ユーザはキーを移動できるので、InterSystems IRIS ではオペレーティング・システムの場所に関して正確な情報がなくなる場合があり、信頼できるのは、メモリにある有効なキーの GUID の正確性のみとなるためです。2 番目以降のキーを有効化する場合は、まず、現在有効化されているキーの識別子をメモしてください。これによって新しいキーを識別できます。

複数インスタンス・テクノロジを使用したキーと標準キー・ファイルの管理

InterSystems IRIS のクラスタ内で暗号化データベースやジャーナル・ファイルを使用している場合、クラスタのすべてのノード上の InterSystems IRIS インスタンスは、単一のデータベース暗号化キーを共有する必要があります。

InterSystems IRIS ミラーに属しているインスタンスに対してジャーナル・ファイルの暗号化を有効にする前に、"ミラー内ジャーナル暗号の有効化" を参照して重要な情報を確認してください(データベース暗号化についてはミラーリングに関する要件はありません)。

単一のキーの共有を有効にする方法は 2 つあります。

-

すべてのインスタンスは、1 つのクラスタ・ノードまたはミラー・メンバにある単一の標準キー・ファイルを共有しています。

この場合、標準キー・ファイルの単一のコピーを変更すれば、すべてのノードまたはメンバでその変更を認識できます。ただし、標準キー・ファイルを保持しているホストが他のノードまたはメンバで利用できなくなると、標準キー・ファイルからキーを読み取れず、InterSystems IRIS インスタンスを正しく再起動できなくなる可能性があります。

-

標準キー・ファイルのコピーをクラスタ・ノードごとまたはミラー・メンバごとに保持します。

この場合、標準キー・ファイルを変更したら、同じキーを含む標準キー・ファイルのコピーを他のすべてのノードまたはメンバに配布します。この方法では、(通常は負荷が小さい) 標準キー・ファイルを管理する負担が大きくなりますが、各 InterSystems IRIS インスタンスで起動時にキーを確実に利用できます。

標準キー・ファイルが単一または複数のどちらの場合でも、データベース暗号化キー自体はすべてのインスタンスに共通です。

単一の標準キー・ファイルの使用

単一の標準キー・ファイルを使用するには、以下の手順に従います。

-

データベース暗号化キーを 1 台のノードまたはメンバ上に作成します。この手順の詳細は、"標準キー・ファイルの作成" を参照してください。

-

"暗号化データのアクセスにおける偶発的な損失からの保護" の指示に従い、このキーを保護します。

Caution:これらの予防措置を怠ると、暗号化データベースまたはジャーナル・ファイルを読み取れず、そのデータが永久に失われる結果になることがあります。

-

無人で起動するように各 InterSystems IRIS インスタンスを構成して、InterSystems IRIS に標準キー・ファイルのパスを提供します。この手順の詳細は、"無人のキー有効化による起動" を参照してください。

すべての InterSystems IRIS インスタンスは同じキーを使用するため、暗号化されたデータをインスタンス間で読み取れます。標準キー・ファイルを変更すると、すべてのインスタンスでその変更を認識できます。

複数の標準キー・ファイルの使用

標準キー・ファイルのコピーを複数使用するには、以下の手順に従います。

-

データベース暗号化キーを 1 台のノードまたはメンバ上に作成します。この手順の詳細は、"標準キー・ファイルの作成" を参照してください。

-

"暗号化データのアクセスにおける偶発的な損失からの保護" の指示に従い、このキーを保護します。

Caution:これらの予防措置を怠ると、暗号化データベースまたはジャーナル・ファイルを読み取れず、そのデータが永久に失われる結果になることがあります。

-

標準キー・ファイルのコピーを残りのノードまたはメンバごとに作成します。

-

ノードまたはメンバごとに次の手順を実行します。

-

標準キー・ファイルのコピーを取得して、マシン上の安全で安定した場所にそのコピーを置きます。

-

無人で起動するように各 InterSystems IRIS インスタンスを構成します。この手順の詳細は、"無人のキー有効化による起動" を参照してください。

-

標準キー・ファイルの各コピーには同じキーが含まれるため、すべての InterSystems IRIS インスタンス間で暗号化されたデータを読み取ることができます。各 InterSystems IRIS インスタンスのマシン上に標準キー・ファイルがあるので、InterSystems IRIS の再起動時に確実に標準キー・ファイルを使用できます。管理者の追加や削除などで標準キー・ファイルを変更した場合は、各マシンにその標準キー・ファイルの新しいコピーを配布して、(古いコピーと同じ場所に新しいコピーを置いた場合でも) 新しいコピーを使用して無人で起動するように各 InterSystems IRIS インスタンスを再構成する必要があります。

キー管理のための KMS の使用

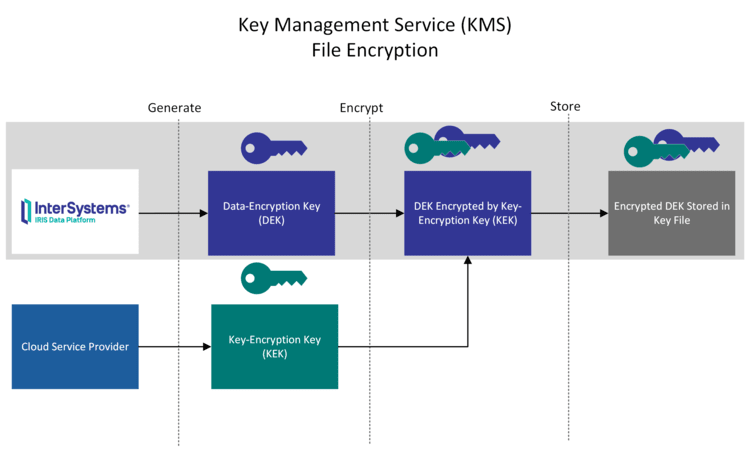

InterSystems IRIS により、クラウド・サービス・プロバイダ (CSP) によって提供されるキー管理サービス (KMS) を使用できます。KMS キーは、標準キー・ファイルの暗号化プロセスと同じように、キー暗号化キー (KEK) として機能します。つまり、KEK はデータ暗号化キー (DEK) を暗号化し、その後この DEK は KMS キー・ファイルに格納されます。このプロセスの概要を以下の図に示します。

前提条件

-

KMS プロバイダに固有のコマンド行インタフェース (CLI) をインストールします。詳細は、CSP によって提供される KMS ドキュメントを参照してください。

-

CSP に対して認証を受ける際に InterSystems IRIS インスタンスを表すユーザ/サービス・プリンシパルを作成および構成します。このユーザには、キーに関連付けられたキー・ポリシーを通じて適切なキー・アクセス・ポリシーが構成されている必要があります。Azure の場合、これはキーに関連付けられたキー・ボールトのアクセス構成を通じて、ボールトのアクセス・ポリシーまたは RBAC 許可モデルを使用して行われます。構成した InterSystems IRIS のユーザ・プリンシパルまたはサービス・プリンシパルを使用し、CLI を通じて CSP に対して認証できることを確認します。詳細は、CSP によって提供される KMS ドキュメントを参照してください。

-

CSP サーバで KMS キーを作成します。AWS の場合は、対称鍵を作成します。詳細は、AWS のキーの作成Opens in a new tabに関するページを参照してください。Azure の場合は、RSA キーを作成します。詳細は、Azure Key Vault のキーについてOpens in a new tabのページを参照してください。このキーのキー ID は KMS キー・ファイルの作成に必要であるため、使用できるようにしておいてください。

KMS とのやり取り

暗号化に KMS を使用してキー管理タスクを実行するには、^EncryptionKey ルーチンまたは InterSystems IRIS KMS API のいずれかを呼び出すことができます。これらはどちらも InterSystems IRIS ターミナルの %SYS ネームスペースにあります。^EncryptionKey ルーチンの場合、以下のコマンド行を入力します。

%SYS>do ^EncryptionKey

^EncryptionKey には、以下の KMS キー管理タスクを実行できるようにするメニュー駆動型のインタフェースが含まれます。

-

キーの作成。

-

データベース暗号化キーの有効化。

-

データ要素暗号化キーの有効化。

-

KMS キー・ファイルを使用した無人キー有効化の構成。

^EncryptionKey の詳細は、"コマンド行セキュリティ管理ユーティリティ" を参照してください。

^EncryptionKey ルーチンを使用した新しい KMS 暗号化キーの作成

^EncryptionKey ルーチンを使用して新しい KMS 暗号化キーを作成するには、以下の手順を実行します。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに切り替えます。

>zn "%SYS"

-

^EncryptionKey を実行します。

>do ^EncryptionKey

-

^EncryptionKey で、オプション 1 [新しい暗号化ファイルの作成] を選択し、プロンプトでキー・ファイルの名前を入力します。拡張子は付加されないため、入力した名前がそのままファイル名になります。

-

KMS を使用するには、[Use KMS?] プロンプトで y と入力します。

-

必要に応じて説明を入力します。

-

キー・サイズを選択します。

-

オプション : 標準キー・ファイルにバックアップする場合は、以下の手順を実行します。

-

プロンプトが表示されたら、バックアップの標準キー・ファイルの名前とキーの説明を入力します。

-

キー管理者のユーザ名とパスワードを入力します。

データベース暗号化機能とインターシステムズのセキュリティとは互いに独立しているので、InterSystems IRIS のセキュリティでユーザが使用しているものではないパスワードをここで指定してもかまいません。このパスワードは、ディスクのどこにも格納されません。したがって、管理者は、この情報を紛失しないように注意する必要があります。

管理者パスワードの強固さに関するガイドラインに従ったパスワードとすることをお勧めします。有効なパスワードを第三者が推測できる場合、そのパスワードのポリシーは脆弱すぎます。また、このパスワードに Unicode 文字を使用することはできません。

-

-

目的の KMS (AWS または Azure) を選択します。

-

[サーバ・キー ID] プロンプトで、使用する KMS キーのキー ID を入力します。これは、以前 KMS で構成したキーの ID です。

-

Azure を使用している場合は、この手順をスキップしてください。AWS を使用している場合は、以下の手順に従います。

-

リージョンを入力します (us-east-2 など)。

-

オプション : [Environment variable key] プロンプトで AWS 環境変数を入力できます。目的の変数ごとに、[Environment variable key] プロンプトで変数キーを入力します。次に、[Environment variable value] プロンプトで値を入力します。AWS 環境変数の詳細は、AWS のドキュメントOpens in a new tabを参照してください。環境変数を使用する 1 つの理由は、コマンド行を介した CSP に対する認証で、共有認証情報ファイル (AWS_SHARED_CREDENTIALS_FILE) を使用するためです。

-

-

新しい KMS キー・ファイルとデータ暗号化キーが作成されます。ディスプレイには以下の情報がエコー・バックされます。

暗号化キーファイルが作成されましたデータ暗号化キーを含む暗号化ファイルの名前。

Encryption key backup file createdバックアップ標準キー・ファイルの名前 (指定されている場合)。

Encryption key created via KMSInterSystems IRIS 内のデータの暗号化に使用されるキー。

-

オプション : 既定で新しい KMS キー・ファイルを使用するように、InterSystems IRIS 起動オプションを構成します。

-

4 [InterSystems IRIS 開始オプションを構成] を選択します。

-

3 [キーファイルを使用した無人キー有効化] を選択し、KMS キー・ファイル名を入力します。AWS を使用していない場合は、[Environment variable key] プロンプトを無視してください。

無人での起動の詳細は、"無人のキー有効化による起動Opens in a new tab" を参照してください。

-

InterSystems IRIS KMS API を使用した新しい KMS 暗号化キーの作成

API を使用して新しい KMS 暗号化キー・ファイルを作成するには、$System.Encryption.KMSCreateEncryptionKey() メソッドを使用します。これには ^EncryptionKey ルーチンと同じ KMS 前提条件があります。以下の使用方法に従います。

%SYS>set KeyID = $System.Encryption.KMSCreateEncryptionKey(File,Server,ServerKeyID,KeyLength,.Backup,Region,Description,.Env,.Status)

KeyID を取得して格納します。これは、目的のデータ暗号化キーの特定およびインポートに必要なためです。これは、保存データの暗号化とデータ要素の暗号化に機能します。

-

File — 必須。作成するキー・ファイルの名前。

-

Server — 必須。KMS CSP サーバの名前。現在受け入れられる値は、"AWS" と "Azure" (大文字と小文字は区別されません) です。

-

ServerKeyID — 必須。サーバ上の主キーのキー ID。

-

KeyLength — 必須。データ暗号化キーとキー暗号化キーのバイト単位の長さ。16、24、または 32 を指定してください。

-

Backup — 参照渡し、オプション。バックアップ・キー・ファイル作成のための情報。指定する場合は、以下のエントリを含める必要があります。

-

Backup(“File”) — 必須。バックアップ・キー・ファイルの名前。

-

Backup(“Username”) — 必須。バックアップ・キー・ファイルの最初の暗号化キー管理者の名前。

-

Backup(“Password”) — 必須。バックアップ・キー・ファイルの最初の暗号化キー管理者のパスワード。

Note:この値は必ずユーザ・プロンプトから取得する必要があります。アプリケーション・コードに埋め込まないでください。

-

Backup(“Desc”) — オプション。キーの説明。

-

-

Region — AWS の場合のみ必須。リージョンの名前 (us-east-2 など)。

-

Description — オプション。キーの説明。

-

Env — 参照渡し、AWS の場合のみオプション。環境変数情報(Env("AWS_CONFIG_FILE")、Env("AWS_SHARED_CREDENTIALS_FILE") など)。

-

Status — 参照渡し、必須。メソッドのステータスを返します。

成功した場合、このメソッドは新しい暗号化キーの一意の識別子を返します。AWS と Azure での使用方法は、以下の例を参照してください。API では、呼び出し元ユーザに、%Admin_Secure:U 特権と %SYS ネームスペースへのアクセス権が必要です。

AWS KMS API 呼び出しの場合 :

%SYS>w ^KeyIDaws

604cae51-139d-4b88-b8ac-8b303446ebe7

%SYS>s KeyID=$System.Encryption.KMSCreateEncryptionKey("KMSTestAWS.key","AWS",^KeyIDaws,16,,"us-east-2","aws test key",,.rc)

%SYS>w rc," ",KeyID

1 3C978FFD-DEA8-4393-A454-BC06B311D545

Azure KMS API 呼び出しの場合 :

%SYS>w ^KeyIDaz

https://test.vault.azure.net/keys/testkey/3ab1ba844c0b407c9b6063cefe5053dd

%SYS>s KeyID=$System.Encryption.KMSCreateEncryptionKey("KMSTestAZ.key","azure",^KeyIDaz,16,,,,,.rc)

%SYS>w rc," ",KeyID

1 8DC5555E-A464-4A59-9B3A-FD06857E5056

Key Management Interoperability Protocol (KMIP) を使用したキーの管理

インターシステムズは、KMIP サーバを使用したデータベース暗号化キー管理をサポートしています。KMIP の使用には以下のタスクが含まれます。

-

InterSystems IRIS は、KMIP プロトコルのバージョン 1.0–2.1 をサポートしています。

-

KMIP のアクティビティは、InterSystems IRIS の macOS インスタンスではサポートされません。

KMIP サーバ構成の作成

InterSystems IRIS と KMIP サーバとの間の接続を確立する場合、KMIP サーバのプロパティを定義してそれを InterSystems IRIS インスタンス内で表す KMIP サーバ構成を作成します。KMIP サーバ構成を作成するには、以下の手順に従います。

-

ベンダの指示に従って KMIP サーバを設定します。

Caution:KMIP サーバを構成する場合、ベンダの指示に従って適切なバックアップ手順をすべて実行してください。キーのバックアップ・コピーがないと、データが永久に失われることがあります。

サーバを設定したら、InterSystems IRIS で KMIP サーバ構成を設定できます。

-

KMIP サーバ構成を設定するには、以下が必要です。

-

KMIP サーバに対する認証局 (CA) の証明書。これは、信頼された CA である必要があります。KMIP サーバを提供するベンダからこの証明書を受け取るか、そのベンダの指示に従って証明書を入手する必要があります。

-

KMIP サーバと通信する InterSystems IRIS の各インスタンスの公開鍵証明書と秘密鍵。証明書は、信頼された CA によって発行されている必要があります。KMIP サーバを提供するベンダからこの証明書と秘密鍵を受け取るか、そのベンダの指示に従ってそれらを入手する必要があります。

-

KMIP サーバに関する以下の情報

-

その完全修飾 DNS 名または IP アドレス

-

接続を受け付けるポート番号

-

サーバがサポートする KMIP プロトコルのバージョン

-

クライアントのために必要な TLS 設定

-

-

-

KMIP サーバと通信する InterSystems IRIS インスタンス上で、KMIP サーバに対してそのインスタンスを表す TLS 構成を作成します。

-

ポータルで、[SSL/TLS 構成] ページ ([ホーム]→[システム管理]→[セキュリティ]→[SSL/TLS 構成]) に移動します。

-

[SSL/TLS 構成] ページで [新規構成の作成] ボタンをクリックして、[新規 SSL/TLS 構成] ページを表示します。

-

[新規 SSL/TLS 構成] ページで、TLS 構成を設定します。以下に示すフィールドで、以下のように値を指定または選択します。

-

[有効] — このチェック・ボックスにチェックを付けます。

-

[タイプ] — [クライアント] を選択します。

他のフィールド ([サーバ証明書の検証]、[このクライアントの認証情報]、および [暗号方式設定] の各フィールド) の値は、KMIP サーバの要件によって異なります。[このクライアントの認証情報] フィールドの値は、クライアントの証明書、クライアントの秘密鍵、および KMIP サーバを提供するベンダから受け取った CA 証明書によって異なります。

ここで TLS 構成を作成する方法の詳細は、"TLS 構成の作成または編集" を参照してください。

-

-

-

KMIP サーバに対して構成を作成します。

-

ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^SECURITY を実行します。

%SYS>do ^SECURITY

-

^SECURITY で、オプション [14]、[KMIP サーバの設定] を選択します。

-

[KMIP サーバの設定] の選択肢で、オプション [1]、[KMIP サーバの作成] を選択します。

-

[KMIP サーバの作成] プロンプトで、以下の値を指定します。

-

[作成する KMIP サーバ?]— KMIP サーバ構成の名前。

-

[説明?]— 説明テキスト。

-

[サーバ・ホストの DNS 名?]— KMIP サーバの完全修飾 DNS 名または IP アドレス。

-

[TCP ポート番号?]— KMIP サーバが接続を受け付けるポート番号。

-

[OASIS KMIP プロトコル・バージョン?]— KMIP サーバでサポートされているプロトコル・バージョンに関連する数字。これは、KMIP サーバを提供するベンダから受け取った情報の一部です。

-

[SSL/TLS 構成名?]— 前の手順で作成した TLS 構成の名前。

Note:ここに入力する値の大文字と小文字は、定義されている TLS 構成名と一致する必要があります。

-

[非ブロッキング I/O?]— KMIP サーバとの接続で非ブロッキング I/O を有効にするかどうか。[はい] を選択して、非ブロッキング I/O を有効にすることをお勧めします。

非ブロッキング I/O が有効の場合、[I/O タイムアウト (秒)?] プロンプト (以下を参照) で指定したタイムアウトの経過後に、制御がアプリケーションに戻ります。非ブロッキング I/O が無効の場合は、オペレーティング・システムのタイムアウト (これは発生しない可能性があります) の経過後に制御がアプリケーションに戻ります。

-

[自動再接続?]— 接続が解除された場合に InterSystems IRIS が KMIP サーバに再接続するかどうか。インターシステムズでは、[いいえ] を選択して、接続が解除された場合に自動的に再接続を試行しないようにすることをお勧めします。

-

[I/O タイムアウト (秒)?]— KMIP サーバとの接続がタイムアウトするまでの時間 (秒)。これは、構成で非ブロッキング I/O が有効になっている場合にのみ関係があります。

-

[KMIP メッセージのログ?]— KMIP サーバに送信するメッセージを InterSystems IRIS がログに記録するかどうか。メッセージをログに記録する場合、ログは <install-dir>/mgr/kmipcmd.log ファイルに保存されます。

-

[SSL/TLS のデバッグ?]— InterSystems IRIS が TLS デバッグ情報をログに記録するかどうか。情報をログに記録する場合、情報は <install-dir>/mgr/kmipssl.log ファイルに保存されます。

-

-

KMIP サーバのプロパティの入力を求めるプロンプトの後、[KMIP サーバの作成の確認] プロンプトで、KMIP サーバを作成することを確認します。

-

複数の KMIP サーバを使用したり、複数の構成を持つ単一の KMIP サーバを使用したりできます。最後に有効化した構成が既定になります。

KMIP サーバ構成の編集

既存の KMIP サーバ構成のプロパティの値を変更するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^SECURITY を実行します。

%SYS>do ^SECURITY

-

^SECURITY で、オプション [14]、[KMIP サーバの設定] を選択します。

-

[KMIP サーバの設定] の選択肢で、オプション [2]、[KMIP サーバの編集] を選択します。

-

[KMIP サーバの編集] プロンプトで、編集する構成の名前を入力します。

-

^SECURITY により、KMIP サーバ構成の作成時と同じプロパティの入力を求めるプロンプトが表示されます。構成のプロパティの既存値が既定値として使用されます。必要に応じて、これらの値を変更します。

-

KMIP サーバのプロパティの入力を求めるプロンプトの後、[KMIP サーバ <servername> の変更の確認] プロンプトで、KMIP サーバのプロパティに加えた編集を確認します。

KMIP サーバ構成の削除

KMIP サーバ構成を削除するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^SECURITY を実行します。

%SYS>do ^SECURITY

-

^SECURITY で、オプション [14]、[KMIP サーバの設定] を選択します。

-

[KMIP サーバの設定] の選択肢で、オプション [5]、[KMIP サーバの削除] を選択します。

-

[削除する KMIP サーバ?] プロンプトで、削除する構成の名前を入力します。

-

プロンプトが表示されたら、削除を確認します。

KMIP サーバ構成のリスト

InterSystems IRIS インスタンスの KMIP サーバ構成をリストするには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^SECURITY を実行します。

%SYS>do ^SECURITY

-

^SECURITY で、オプション [14]、[KMIP サーバの設定] を選択します。

-

[KMIP サーバの設定] の選択肢で、オプション [3]、[KMIP サーバのリスト] を選択します。

^SECURITY により、KMIP サーバの既存の構成のリストが、現在使用されているかどうかに関係なく、名前別に表示されます。

KMIP サーバ構成の詳細のリスト

特定の KMIP サーバ構成の詳細を表示するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^SECURITY を実行します。

%SYS>do ^SECURITY

-

^SECURITY で、オプション [14]、[KMIP サーバの設定] を選択します。

-

[KMIP サーバの設定] の選択肢で、オプション [4]、[KMIP サーバの詳細リスト] を選択します。

-

[どの KMIP 構成を表示しますか?] プロンプトで、KMIP サーバ構成の名前を入力します。

^SECURITY により、指定した構成のプロパティと各プロパティの値のリストが表示されます。

KMIP サーバ上のキーの作成

KMIP サーバ上にデータ暗号化キーを作成するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [5]、[KMIP サーバの管理] を選択します。

-

プロンプトが表示されたら、キーを作成する KMIP サーバの構成の名前を入力します。

-

実行するアクションを選択する次のプロンプトで、オプション [2]、[KMIP サーバ上に新規キーを作成] を選択します。

-

次のプロンプトで、キー長を選択します。

^EncryptionKey ルーチンによってキーが作成され、そのキー ID が表示されます。新しく作成されたキーは既定では有効化されていません。キーを有効化するには、"KMIP サーバからのデータベース暗号化キーの有効化" を参照してください。

インターシステムズでは、後で参照できるようにキー ID を記録しておくことをお勧めします。

KMIP サーバ上のキーの削除

KMIP サーバ上の暗号化キーを削除するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [5]、[KMIP サーバの管理] を選択します。

-

プロンプトが表示されたら、キーを削除する KMIP サーバの構成の名前を入力します。

-

実行するアクションを選択する次のプロンプトで、オプション [3]、[KMIP サーバ上の既存キーの破棄] を選択します。

-

KMIP サーバ上のキーがリストされ、削除するキーを指定するよう求められます。[キーの選択] プロンプトでキーを指定します。

WARNING:キーの唯一の既存コピーを削除する前に、そのコピーを使用している既存の暗号化コンテンツがないことを確実に確認してください。データを解読するために必要なキーのコピーがないと、そのキーで保護されている暗号化データは読み取り不能になり、永久に失われます。

-

プロンプトが表示されたら、キーを削除することを確認します。

KMIP サーバからキーが削除されます。

KMIP サーバ上のキーのリスト

KMIP サーバ上の暗号化キーをリストするには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [5]、[KMIP サーバの管理] を選択します。

-

プロンプトが表示されたら、キーをリストする KMIP サーバの構成の名前を入力します。

-

次のプロンプトで、オプション [1]、[KMIP サーバ上のキーのリスト] を選択します。

KMIP サーバ上にあるすべてのキーのリストが表示されます。

KMIP サーバからのデータベース暗号化キーの有効化

KMIP サーバからデータベース暗号化キーを有効化するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [3]、[データベース暗号化] を選択します。

-

[データベース暗号化] の選択肢で、オプション [1]、[データベース暗号化キーの有効化] を選択します。

-

[データベース暗号化キーの有効化] の選択肢で、オプション [2]、[KMIP サーバの使用] を選択します。

-

プロンプトが表示されたら、キーを有効化する KMIP サーバの構成の名前を入力します。

-

KMIP サーバ上のキーがリストされ、有効化するキーを指定するよう求められます。[キーの選択] プロンプトでキーを指定します。

キーが有効化され、その ID が表示されます。

InterSystems IRIS により有効化されたキーそれぞれについて、有効なキーのテーブルにキーが追加され、そのキーの識別子が [データベース暗号化] ページ ([システム管理] > [暗号化] > [データベース暗号化]) に表示されます。

キーのテーブルにファイルやパスの情報は表示されません。2 番目以降のキーを有効化する場合は、まず、現在有効化されているキーの識別子をメモしてください。これによって新しいキーを識別できます。

KMIP サーバからのデータ要素暗号化キーの有効化

InterSystems IRIS では、データ要素暗号化で一度に 4 つまでの有効なキーがサポートされています。KMIP サーバからデータ要素暗号化キーを有効にするには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [4]、[アプリケーションのデータ要素暗号化] を選択します。

-

[アプリケーションのデータ要素暗号化] の選択肢で、オプション [1]、[データ要素暗号化キーの有効化] を選択します。

-

[データ要素暗号化キーの有効化] の選択肢で、オプション [2]、[KMIP サーバの使用] を選択します。

-

KMIP サーバのプロンプトで、キーを有効化する KMIP サーバの構成の名前を入力します。

-

KMIP サーバ上のキーがリストされ、有効化するキーを指定するよう求められます。[キーの選択] プロンプトでキーを指定します。

キーが有効化され、その ID が表示されます。

InterSystems IRIS により有効化されたキーそれぞれについて、有効なキーのテーブルにキーが追加され、そのキーの識別子が [データ要素暗号化] ページ ([システム管理] > [暗号化] > [データ要素暗号化]) に表示されます。

キーのテーブルにファイルやパスの情報は表示されません。2 番目以降のキーを有効化する場合は、まず、現在有効化されているキーの識別子をメモしてください。これによって新しいキーを識別できます。

KMIP サーバからキー・ファイルへのキーのコピー

データベース暗号化キーを KMIP サーバからキー・ファイルにコピーできます。これにより、バックアップ、およびネットワークや KMIP サービスの障害からのリカバリの両方でキーを利用できるようになります。以下を実行できます。

暗号化キー・ファイルは必ず、しっかりと施錠された保管場所で管理されたリムーバブル・デバイスに保存してください。

KMIP サーバからのキーのコピーを使用したキー・ファイルの作成

キー・ファイルを作成して、そのキー・ファイルに KMIP サーバからキーをコピーするには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [1]、[新規暗号化キー・ファイルの作成] を選択します。

-

続いて表示されるプロンプトで、以下を指定します。

-

キー・ファイルの名前 (<install-dir>/mgr/ ディレクトリを基準にした相対名)。

-

キー・ファイルの説明。

-

キーの管理者の名前 — これは新しい管理者で、新しい名前を付けることができます。

-

その管理者のパスワード (および確認) — これは新しいパスワードで、有効な値を指定できます。

-

利用可能な暗号セキュリティ・レベル — ファイルに保存されるキーの暗号化に使用するキーの長さ。

-

-

次のプロンプトで、オプション [2]、[KMIP サーバからキーをコピー] を選択します。^EncryptionKey により、ファイルにコピーするキーを指定するよう求められます。

-

[キーの選択] プロンプトで、コピーするキーの番号を指定します。

^EncryptionKey により、指定した管理者のユーザ名とパスワードを使用してファイルが作成され、選択したキーがそのファイルに配置されます。

KMIP サーバから既存のキー・ファイルへのキーのコピーの追加

KMIP サーバから既存のキー・ファイルにキーを追加するには、以下の手順に従います。

-

関連するインスタンスに対して、ターミナルを起動し、十分な特権を持つユーザとしてログインします。

-

ターミナル・プロンプトで、%SYS ネームスペースに移動します。

>set $namespace="%SYS"

-

^EncryptionKey を実行します。

%SYS>do ^EncryptionKey

-

^EncryptionKey で、オプション [2]、[既存の暗号化キー・ファイルの管理] を選択します。

-

[暗号化キー・ファイル] プロンプトで、キーを追加するキー・ファイルのパスと名前を入力します。パスは <install-dir>/mgr/ ディレクトリを基準にした相対パスです。

-

次のプロンプトで、オプション [5]、[暗号化キーの追加] を選択します。続いて表示されるプロンプトで、以下を行います。

-

[既存の管理者] で、キー・ファイルの管理者のユーザ名とパスワードを [ユーザ名] および [パスワード] に入力します。

-

キー・ファイルに追加するキーの説明を入力します。

-

-

次のプロンプトで、オプション [2]、[KMIP サーバからキーをコピー] を選択します。続いて表示されるプロンプトで、以下を行います。

-

[KMIP サーバ] プロンプトで、キーのコピー元の KMIP サーバの名前を入力します。

-

[キーの選択] プロンプトで、コピーするキーの番号を指定します。

-

^EncryptionKey により、選択したキーが選択したキー・ファイルに追加されます。

保存に依存しないキー管理タスク

一部のタスクは、ファイル内のキーおよび KMIP サーバ上のキーに対して行うタスクと同じです。

データベース暗号化キーの無効化

データベース暗号化キーを無効にするには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[データベース暗号化] ページ ([システム管理]→[暗号化]→[データベース暗号化]) に移動します。現在キーが有効になっている場合、キーの識別子はキーのテーブルに表示されます。

-

キーが新しい暗号化データベースまたはジャーナル・ファイルの暗号化の既定のキーである場合、そのキーを無効にすることはできません。これらいずれかのアクティビティに使用されているキーを無効にするには、それらに使用する別のキーを選択する必要があります。これを実行するには、別のキーに対して [既定に設定] または [ジャーナル設定] をクリックします。キーが前述のいずれかのアクティビティに使用されていない場合、キーの [無効化] ボタンが使用できるようになります。

-

キーを無効にするには、キーの行の [無効化] をクリックします。

Note:何らかの理由でキーを無効にできない場合、ポータルではエラー・メッセージが出力されます。以下の場合、キーを無効にできません。

-

IRISTEMP データベースおよび IRISLOCALDATA データベースが暗号化されている場合

-

このキーで暗号化され現在マウントされている (IRISTEMP および IRISLOCALDATA 以外の) 暗号化データベースがある場合

-

現在、キーがジャーナル・ファイルの暗号化に使用されている場合(ジャーナル・ファイルの暗号化キーを変更する場合、ジャーナル・ファイルを切り替えるまで古い暗号化キーが引き続き使用されます)

基盤となる状況への対処方法は、以下を参照してください。

-

-

確認ダイアログで [OK] をクリックして、キーを無効にします。

キーを無効にするには、基盤となる状況に応じたアクションを実行する必要があります。

-

IRISTEMP および IRISLOCALDATA 以外の暗号化データベースの場合、[データベース] ページ ([システム処理] > [データベース]) でデータベースをディスマウントします。これでキーを無効にできます。

-

IRISTEMP および IRISLOCALDATA の場合、これらのデータベースが暗号化されないように指定して、InterSystems IRIS を再起動します。そのためには、[データベース暗号化] ページで [起動設定の構成] を選択します。起動時にデータベース暗号化キーを有効にしないように選択するか (この場合、InterSystems IRIS により IRISTEMP および IRISLOCALDATA の暗号化が無効にされます)、あるいは起動時にインタラクティブにまたは無人でデータベース暗号化キーを有効にするように選択できます (この場合、IRISTEMP および IRISLOCALDATA を暗号化するかどうかを選択できるので、[いいえ] を選択します)。

-

暗号化されたジャーナル・ファイルの場合、暗号化されたジャーナル・ファイルがリカバリに必要ないことを確認します。詳細は、"暗号化されたジャーナル・ファイル" を参照してください。

データ要素暗号化キーの無効化

データ要素暗号化キーを無効にするには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[データ要素暗号化] ページ ([システム管理] > [暗号化] > [データ要素暗号化]) に移動します。有効になっているキーがある場合、ページにはそれらをリストするテーブルが表示されます。

-

有効になっているキーのテーブルで、無効にするキーの [無効化] をクリックします。操作を確認するダイアログが表示されます。

-

確認ダイアログで [OK] をクリックします。

[データ要素暗号化] ページが再び表示されると、無効化されたキーの行はテーブルに存在しなくなります。

インスタンスの既定のデータベース暗号化キーまたはジャーナル暗号化キーの指定

インスタンスにはそれぞれ既定のデータベース暗号化キーおよび既定のジャーナル暗号化キーがあります。インスタンスは、管理者がデータベース暗号化キーを初めてアクティブ化するときに、これらのそれぞれに初期値を設定します。最初に既定になるキーは、アクティブ化されたキー・ファイルにあるキーによって決まります。これらの値は、InterSystems IRIS をシャットダウンしてから再起動しても保持されます。

これらいずれかの目的で新しいキーを指定するには、以下の手順に従います。

-

管理ポータルのホーム・ページで、[データベース暗号化] ページ ([システム管理] > [暗号化] > [データベース暗号化]) に移動します。現在有効なインスタンスの暗号化キーのテーブルが表示されます。

-

暗号化キーのテーブルで、以下を実行します。

-

新しい既定の暗号化キーを指定するには、そのキーに対して [既定に設定] をクリックします。現在の既定のキーに対する [既定に設定] ボタンは使用できません。

-

新しいジャーナル暗号化キーを指定するには、そのキーに対して [ジャーナル設定] をクリックします。現在のジャーナル暗号化キーに対する [ジャーナル設定] ボタンは使用できません。

-

-

アクションの確認を求めるプロンプトが表示されたら、[OK] をクリックします。

InterSystems IRIS により、選択したキーが既定の暗号化キーまたはジャーナル暗号化キーとして設定されます。キーが既定の暗号化キーまたはジャーナル暗号化キーのいずれかである場合、そのキーは削除できません (InterSystems IRIS インスタンスの操作に必要なため)。したがって、キーをこれらのいずれかに指定すると、キーの [削除] ボタンは使用できなくなります。